ConSol CM bietet LDAP-Authentifizierung für den Web Client als Standardfunktion an, d. h. die Passwörter der ConSol CM-Bearbeiter werden nicht in der ConSol CM-Datenbank verwaltet, sondern von einem LDAP-Server (wie z. B. ein Microsoft Active Directory-Server) abgerufen.

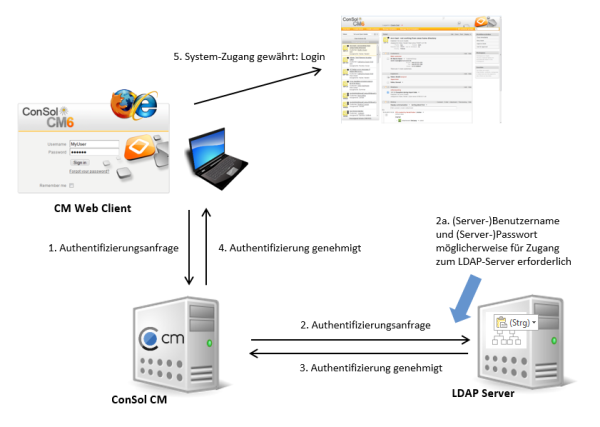

Wenn sich die Bearbeiter im ConSol CM Web Client anmelden möchten, geben sie ihren Benutzernamen und ihr Passwort ein und drücken die Eingabetaste. Im Hintergrund sendet der ConSol CM-Server eine Anfrage mit dem Benutzernamen und dem Passwort an den LDAP-Server und dieser überprüft, ob die Anmeldeinformationen gültig sind.

Wenn die Anmeldeinformationen gültig sind, wird die Genehmigung zurück an den ConSol CM-Server gesendet und der Bearbeiter wird im Web Client angemeldet.

Beachten Sie, dass die LDAP-Verbindung nur zur Authentifizierung des Benutzers (Bestätigung seiner Identität) verwendet wird. Die Autorisierung (d. h. die Zuweisung von Zugangsberechtigungen im System) erfolgt im Admin Tool über die Verwaltung der Bearbeiter und Rollen. Es muss für jeden Benutzer, der als Bearbeiter im System arbeiten soll, ein Bearbeiterkonto in der Bearbeiterverwaltung angelegt werden!

Der CM-Authentifizierungsprozess mittels LDAP ist in der folgenden Abbildung erklärt.

Abbildung 473: ConSol CM - LDAP-Authentifizierungsprozess

Es gibt zwei Möglichkeiten, um das ConSol CM-System für die Verwendung der LDAP-Authentifizierung zu konfigurieren:

Bei der Systemeinrichtung können Sie LDAP als Authentifizierungsmethode auswählen. Dadurch wird die System-Property cmas-core-security, authentication.method (siehe unten) auf LDAP gesetzt. Es werden keine weiteren Parameter eingegeben. Sie müssen die LDAP-Parameter manuell setzen. Dies wird im nächsten Abschnitt erklärt.

Abbildung 474: ConSol CM-Systemeinrichtung - Authentifizierungsmethode LDAP

Abbildung 475: ConSol CM Admin Tool - System-Properties für die LDAP-Authentifizierung

Folgende Werte sind für die LDAP-Authentifizierung erforderlich (diese werden über System-Properties gesetzt, eine detaillierte Erklärung finden Sie in System-Properties):

ldap.userdn

Der LDAP-Benutzer für die Verbindung zum LDAP-Server zum Nachschlagen der Benutzer. Wird nur benötigt, wenn die Suche nicht anonym ausgeführt werden kann.

Möglicherweise sind die Angaben Benutzername/Passwort des Servers erforderlich, um auf den LDAP-Server zuzugreifen. Wenn Sie sich nicht sicher sind, können Sie dies zuerst mit einem LDAP-Browser überprüfen.

ldap.providerurl

Die komplette URL des LDAP-Servers:

ldap://<HOSTNAME>:<LDAP PORT>

Konfigurieren Sie die Bearbeiterkonten in der Bearbeiterverwaltung im Admin Tool.

Wenn LDAP als Authentifizierungsmethode verwendet wird, ist es nicht möglich, das ConSol CM-Passwort in der Bearbeiterverwaltung zu setzen. Das Pop-up-Fenster für die Bearbeiterverwaltung hat die folgenden Felder, die für die LDAP-Authentifizierung relevant sind. Im Abschnitt Bearbeiterverwaltung finden Sie weitere Details bezüglich der anderen (für LDAP nicht relevanten) Datenfelder.

Abbildung 476: ConSol CM Admin Tool - Bearbeiterverwaltung

Standardmäßig werden die Daten im Klartext übertragen, wenn ein LDAP-Client auf einen LDAP-Server zugreift. Wenn Sie möchten, dass der Benutzername und das Passwort verschlüsselt an den LDAP-Server übertragen werden, müssen Sie die LDAP-Authentifizierung mit LDAPS aufsetzen.

Sie müssen den Rechner des CM-Servers (Java) so konfigurieren, dass er Zertifikate verwenden kann. Eine Methode dafür ist im folgenden Abschnitt für einen Linux-Rechner beschrieben.

openssl s_client -connect dc2.mydomain.com:ldaps$JAVA_HOME/bin/keytool -import -alias <arbitrary> -trustcacerts

-keystore /home/mydirectory/mytruststore

-file/tmp/certificate2_dc2_mydomain_com.txt-Djavax.net.ssl.trustStore=/home/mydirectory/mytruststore

-Djavax.net.ssl.trustStorePassword=<see above>Konfigurieren Sie den ConSol CM-Server so, wie im folgenden Beispiel gezeigt:

Je nach Konfiguration des LDAP-Servers, verwenden Sie einen der folgenden Werte für die Server-URL: